Bereitstellen von einer Instanz Zone direkt-routing

de:Bereitstellen von einer Instanz Zone direkt-routing

he:פריסה של מופע אזור ישיר ניתוב

ru:Развертывание экземпляра зоны прямого маршрутизации

ja:ルーティングを展開する、インスタンス ゾーン直通-

ar:نشر مثيل منطقة مباشرة توجيه

zh:部署实例区直接路由

ro:Implementarea un exemplu zona directe-circuit

pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu

nl:Een exemplaar zone direct-routering implementeren

it:Distribuzione di un'istanza zona diretta-routing

pt:Implantando uma instância zona direta-roteamento

es:Implementación de una instancia zona directa-encaminamiento

en:Deploying an instance zone direct-routing

fr:Deploiement d'une instance en zone direct-routing

Dieser Artikel wurde maschinell übersetzt. Sie können den Artikel Quelle hier ansehen.

2. Bereitstellung einer Instanz-Zone Direct-Routing

A. Bereitstel

1) Für die Verbindung zum Web-Interface der Cloud Ikoula Öffentlichkeit geben Sie https://cloudstack.ikoula.com/client/ dann ausführlich Ihr Login, wie sie in der Mail bis zur Auslieferung Ihres Kontos zur Verfügung gestellt wurden.

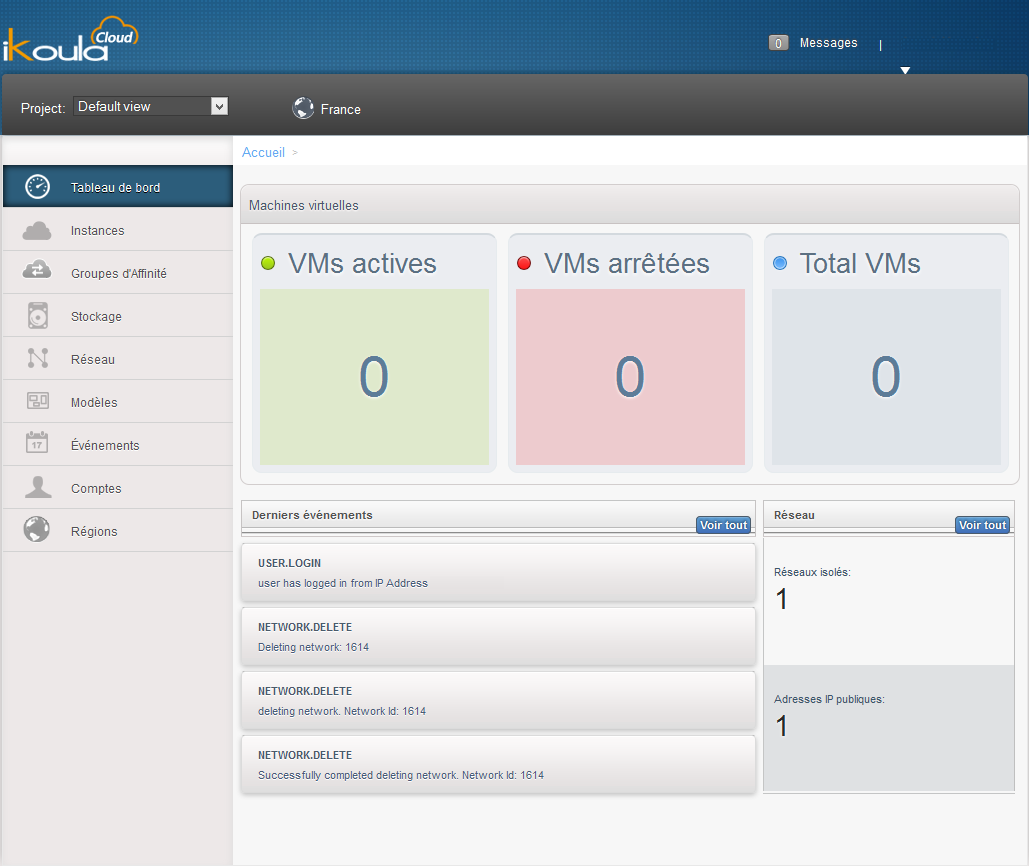

Nachdem Sie angeschlossen haben um Ihre Management-Schnittstelle werden Sie den folgenden Bild :

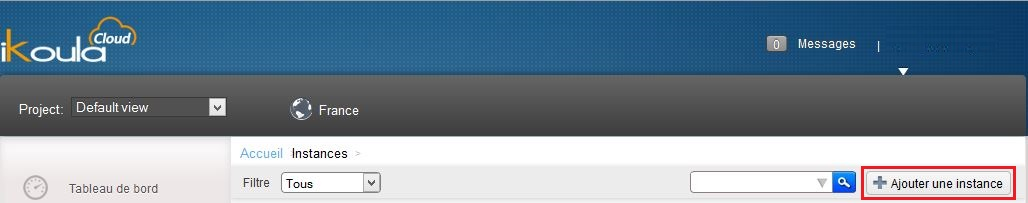

2) Klicken Sie auf "Stellen" im linken Menü vertikal :

3) Klicken Sie auf 'Hinzufügen eine Ins :

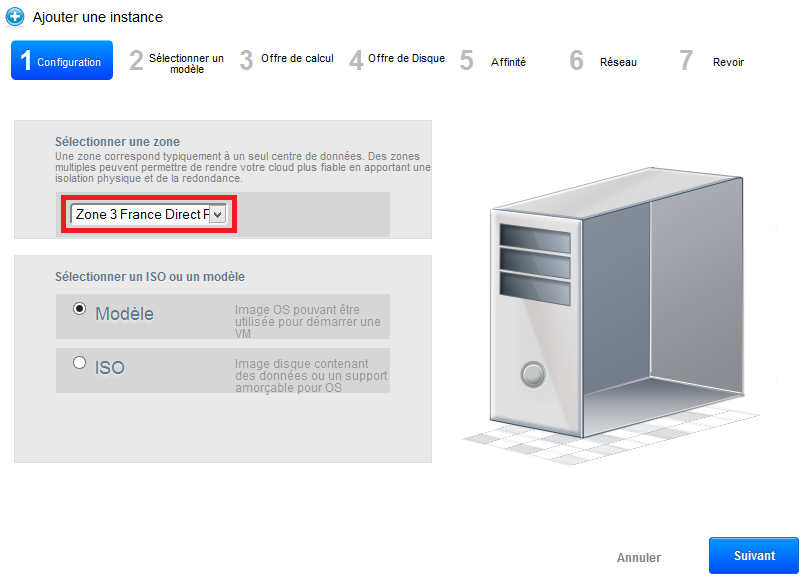

4) Der Bereitstellungs-Assistent öffnet :

Schr 1 "Konfiguration" :

Wählen Sie die Zone 3 in der Dropdown-Liste :

Lassen Sie die Auswahl "Modell" aktiviert und klicken Sie dann auf 'weiter'.

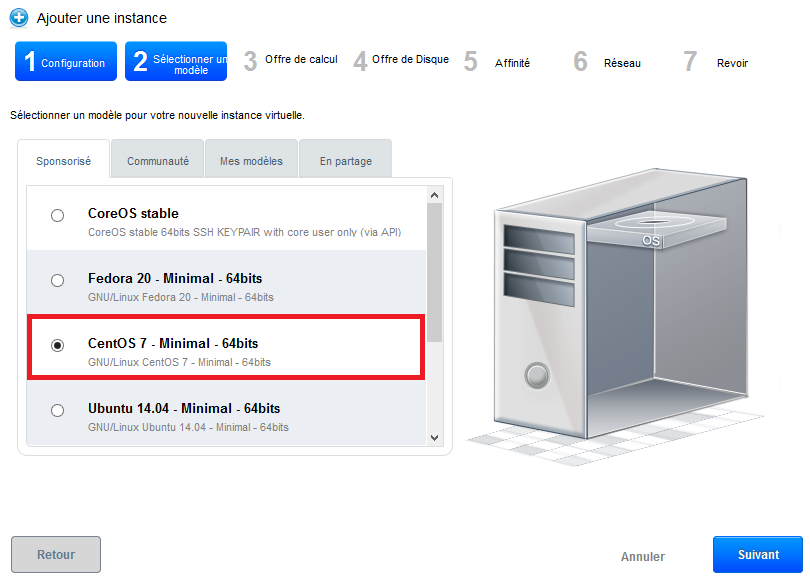

Schr 2 "Wählen Sie eine Vorlage" : Wählen Sie das Betriebssystem aus der Dropdown-Liste der Modelle soll, auf der Registerkarte 'Gesponsert vorgeschlagen' :

Klicken Sie auf 'weiter'.

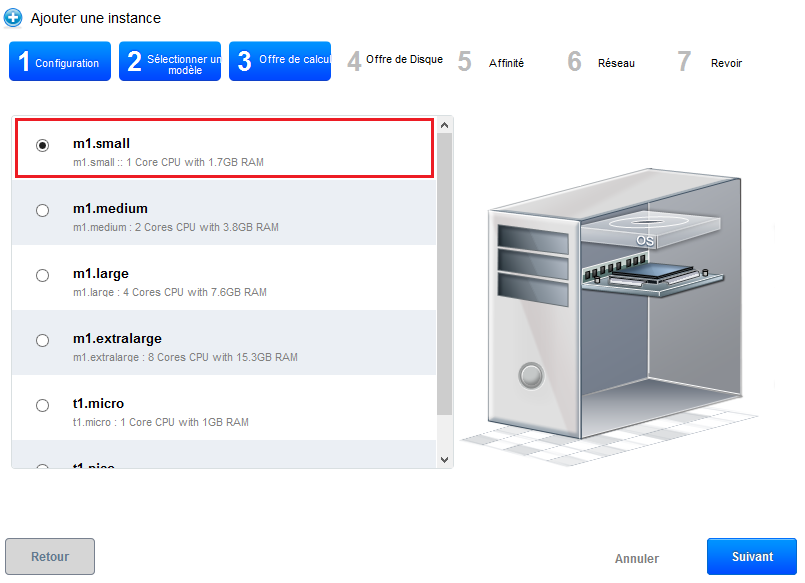

Schr 3 "Berechnung bietet" :

Das Berechnung-Angebot unter den vorgeschlagenen Konfigurationen soll auswählen :

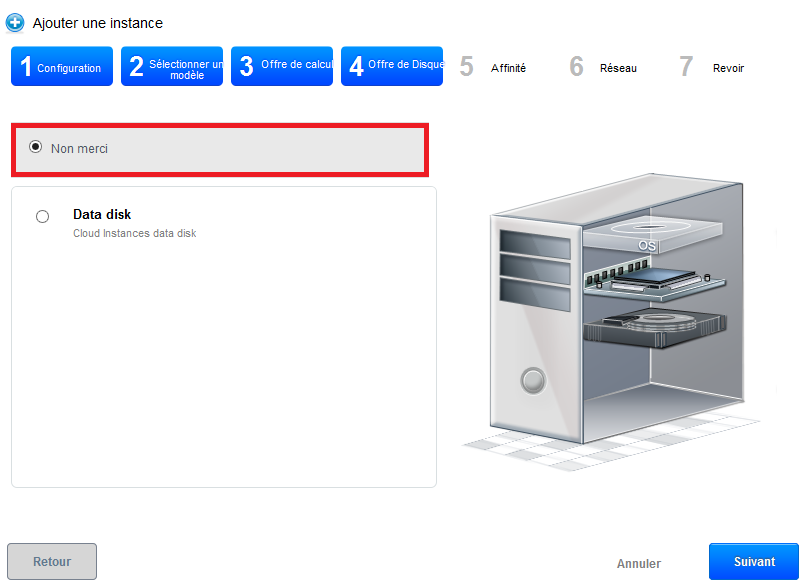

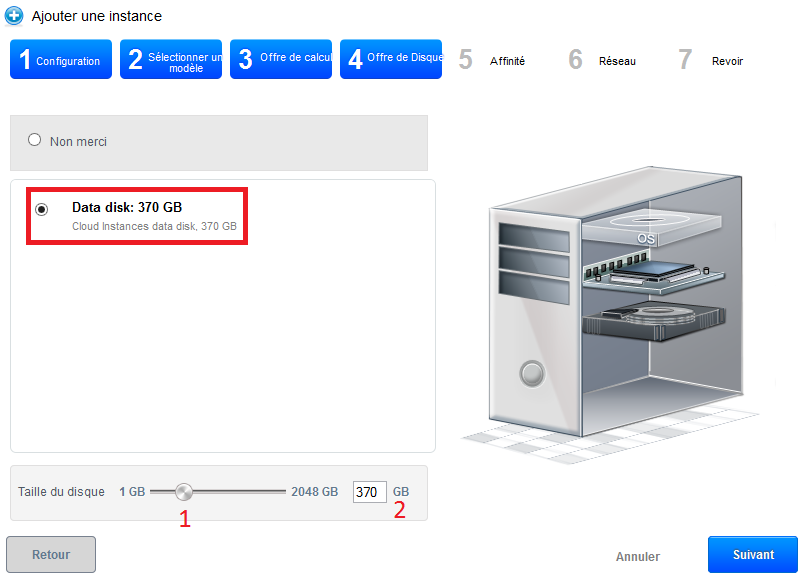

Schr 4 "Angebote von Daten-CD" :

Urlaub geprüft "Nein Danke", mit einer einzelnen Scheibe von Ihrer Instanz bereitge 50GB genann ROOTDISK lassen Sie mit einem LVM-Verteilung für Sie die Möglichkeit, die Größe Ihrer Partitionen anpassen

Jedoch, wenn Sie eine Daten-CD hinzufügen möchten (DATADISK) Zusätzlich zu ROOTDISK de 50Gehen, ch « Data disk » Ziehen Sie dann den Cursor, um die Größe zu bekommen, Sie wollen (1) oder geben Sie die Größe direkt (2). A DATADISK beschränkt s 2An.

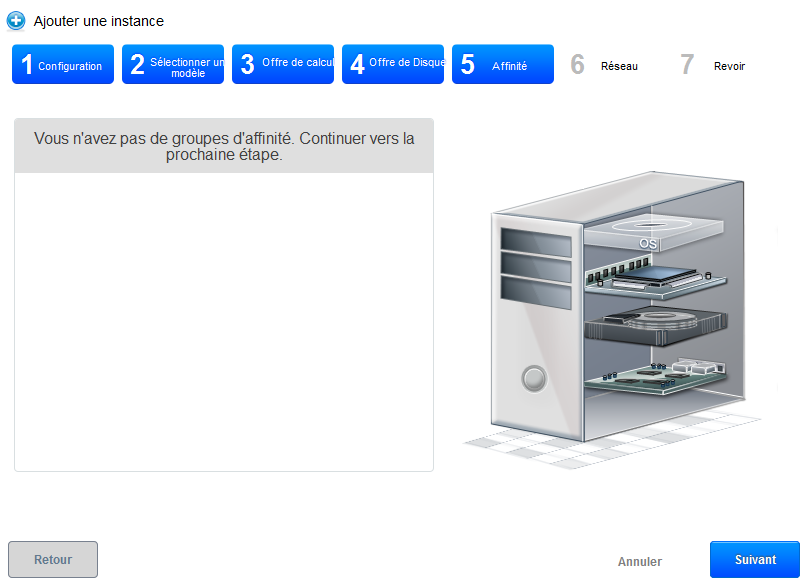

Schr 5 "Affinität" :

Bezüglich der Bereitstellung unserer Studie haben wir keine Bezugsgruppe, so können Sie auf «Weiter» klicken :

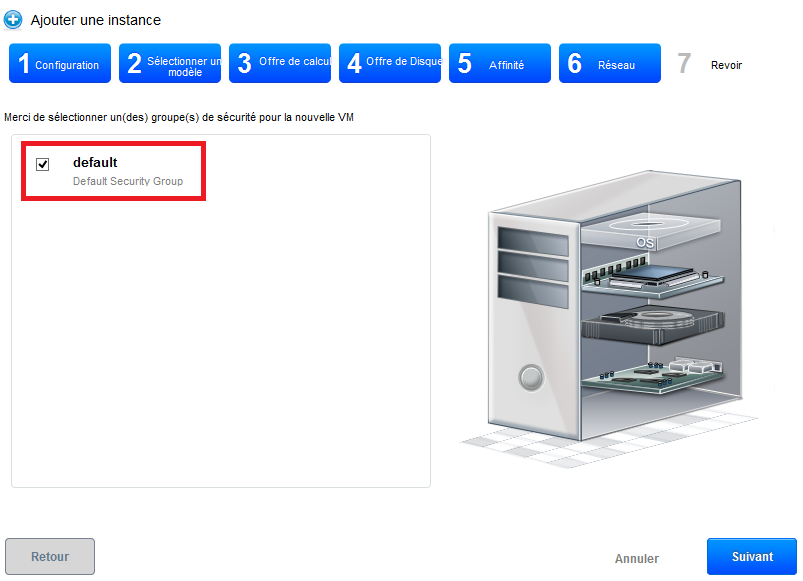

Schr 6 'Network' : Wählen Sie über unseren ersten Einsatz die Sicherheitsgruppe « default » Klicken Sie auf 'Weiter' :

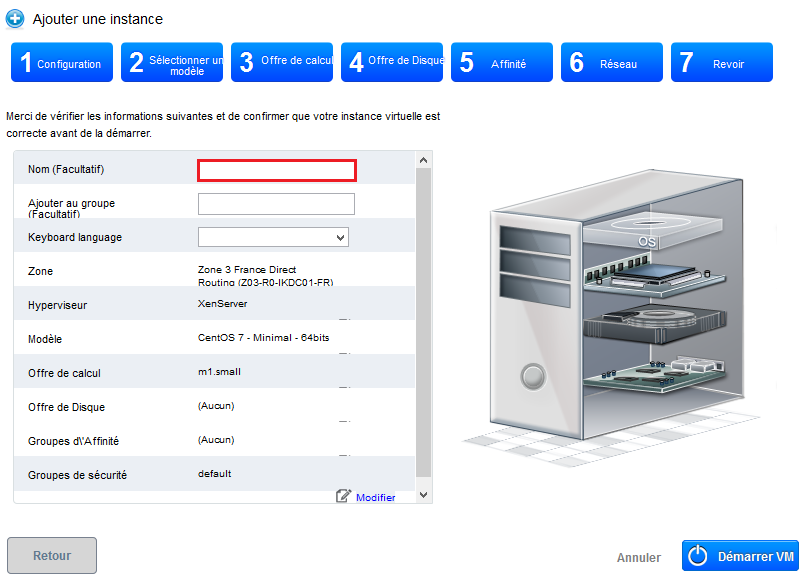

Schr 7 "Überarbei :

In diesem letzten Schritt geben Sie einen Namen für Ihre Instanz wird dann auf Ihrer Oberfläche erscheinen Cloud öffe (Obwohl optional, es wird dringend empfohlen ). Überprüfen Sie dann, dass alle Informationen gut (Informatik, Sicherheitsgruppen usw. bietet...;) :

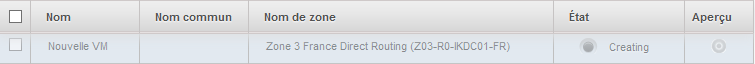

Die Instanz erscheint in der Liste der Körper im Zustand « Creating »

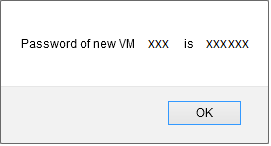

Wenige Sekunden später ein Pop-up-Fenster wird geöffnet und zeigen Ihnen das Kennwort für die neue Instanz generiert, beachten Sie /Kopieren Sie es, denn es ist das Kennwort für die Instanz, die Sie daher dazu dienen, eine Verbindung aufzubauen.

Ein zweites Popup-Fenster informiert Sie, dass der Vorgang des Hinzufügens von Ihrer Instanz s :

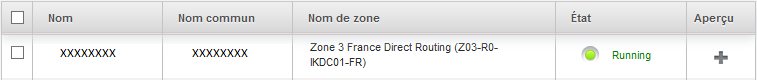

Ihre neue Instanz erscheint jetzt im Zustand « running », kann nun verwendet werden :

b. Einführung in Sicherheitsgruppen.

Sicherheitsgruppen bieten eine Möglichkeit zum Isolieren des Datenverkehrs der Instanzen. Eine Sicherheitsgruppe ist eine Gruppe, die filtert eingehenden und ausgehenden Verkehr nach einem Satz von Regeln, "Regeln des Ein "Ausgehende Regeln.

Diese Regeln des Netzwerk-Verkehrs-Filter basierend auf der IP-Adresse oder das Netzwerk, das versucht, die Instanz zu k(s).

Jedes Konto CloudStack kommt mit einer Gruppe von Standardsicherheit verbietet jeglichen eingehenden Datenverkehr und alle ausgehenden Datenverkehr erlaubt, solange keine Regel-Eintrag oder eine ausgehende Regel erstellt wird.

Jeder Benutzer kann eine Reihe von zusätzlichen Sicherheitsgruppen implementieren. Wenn eine neue virtuelle Maschine gestartet wird, wird es die Sicherheitsgruppe standardmäßig zugewiesen, sofern nicht eine andere benutzerdefinierte Sicherheitsgruppe angegeben ist.

Eine virtuelle Maschine kann ein Mitglied einer Anzahl von Sicherheitsgruppen sein. Sobald eine Instanz einer Sicherheitsgruppe zugewiesen ist, bleibt es in dieser Gruppe für die gesamte Nutzungsdauer, eine vorhandene Instanz eines Wertpapiers nicht in eine andere Gruppe verschieben.

Sie können ändern eine Sicherheitsgruppe durch Entfernen oder Hinzufügen einer Reihe von Regeln für die Einreise und beenden. Wenn Sie tun, gelten die neuen Regeln für alle Instanzen in der Gruppe, ob sie laufen oder beendet.

Wenn jeder Eintrag erstellt wird, dann kein eingehender Datenverkehr nicht, mit Ausnahme der Antworten für den gesamten Verkehr zugelassen wird, das geräumt wurde.

c. eine SSH-Verbindung zu Ihrem Computer zulassen in einer Sicherheitsgruppe virtuelle (Direct-Routing).

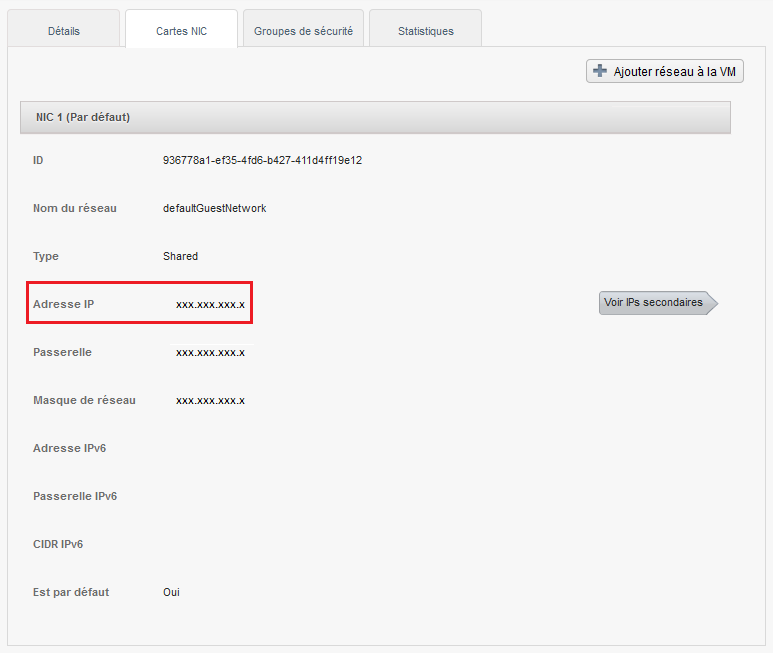

1) Müssen Sie zunächst die IP-Adresse Ihrer VM

Klicken Sie auf den Namen einer Instanz und dann finden Sie auf der Registerkarte "Karte/Kopieren Sie die IP-Adresse Ihrer Inst (Xx.xxx.xxx.xxx).

2) Erstellen Sie die Regel in der Sicherheitsgruppe, SSH-Verbindungen zuzulassen :

Damit Sie mit Ihrer Instanz per SSH verbinden können, müssen Sie eine Regel der Eintrag ermöglicht die Verbindung zu erstellen. Im Endeffekt standardmäßig alle Verbindungen werden gefiltert, Eingab (von außen zu Ihrer Instanz ) und Output (Ihre äußere Instanz ). Um eine Verbindung über SSH musst du das im Eintrag öffnen.

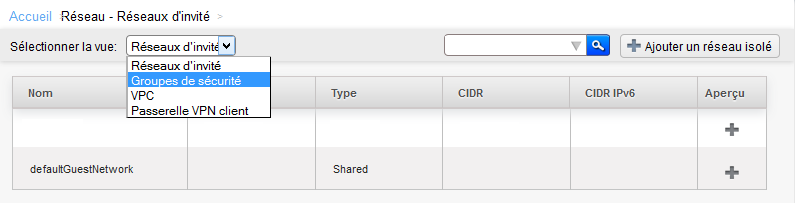

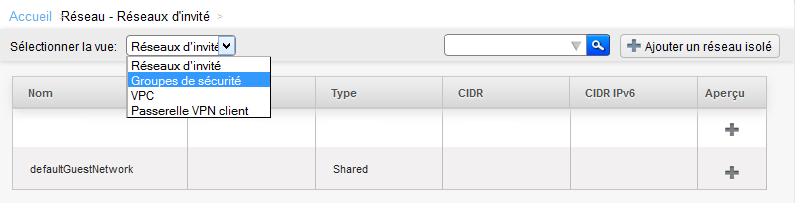

Klicken Sie auf "Netzwerk" in der linken vertikalen M :

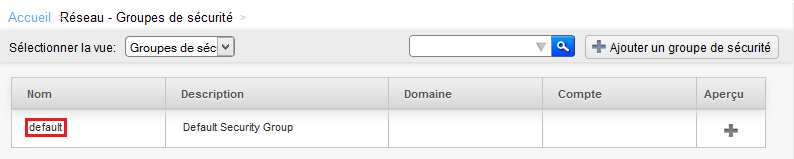

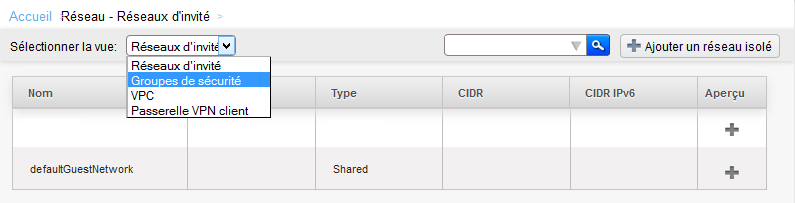

Ankunft auf dem Bildschirm unten wählen Sie Ansicht 'Sicherheitsgruppen' :

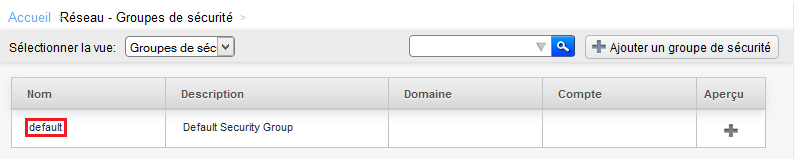

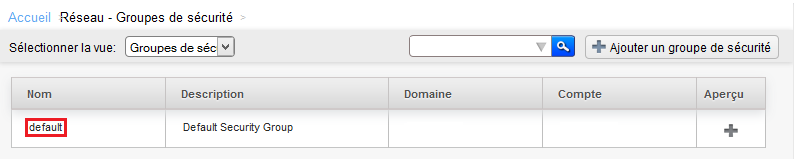

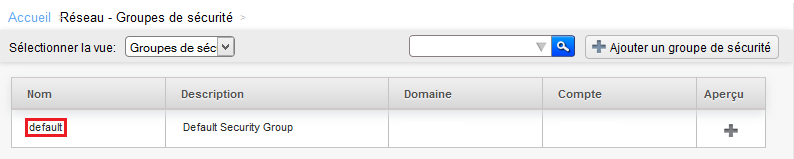

Klicken Sie dann « default » Es entsteht durch Standardsicherheitsgruppe, in dem Sie Ihre Instanz bereitgestellt haben :

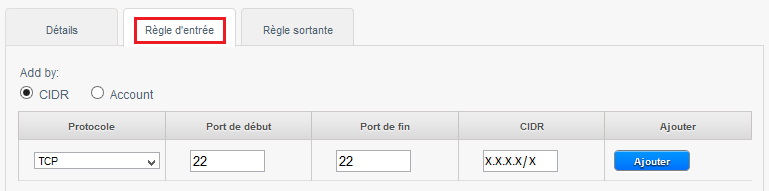

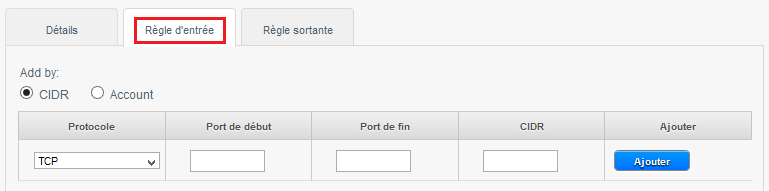

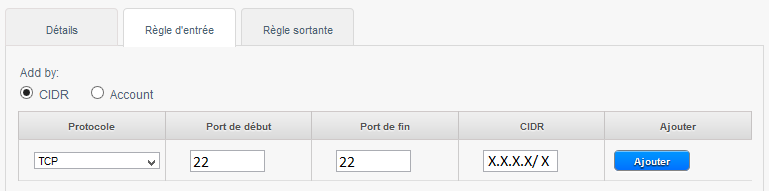

Um die Regel zu erstellen, klicken Sie auf die Registerkarte "Rule of Eintrag" aufgegebenen, CIDR zu verlassen, wählen Sie das TC 22 Port und End-Port zu starten, und geben Sie die IP-Adresse oder Netzwerk aus denen Sie eine Verbindung im CIDR-Format in CIDR-Feld und klicken dann auf "Hinzufügen" möchten :

Sie können jetzt mit Ihrer Instanz über SSH verbinden.

d. Erstellen von Regeln zum Zulassen von Verbindungen zwischen virtuellen Computern in einer Sicherheitsg (Direct-Routing), Beispie

Melden Sie sich Webinterface Cloud öffentliche, Ik : https://cloudstack.ikoula.com/client/

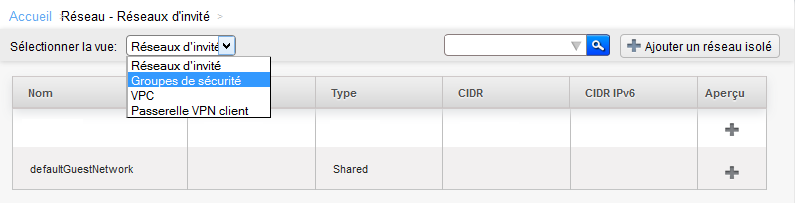

Klicken Sie auf "Netzwerk" im Menü links vertikal :

Ankunft auf dem Bildschirm unten wählen Sie Ansicht 'Sicherheitsgruppen' :

Klicken Sie auf den Namen der Sicherheitsgruppe, für die Sie hinzufügen oder Entfernen von Regeln m :

Klicken Sie auf "Regel des Eintrags", wenn Sie eine eingehende Regel konfigurieren möchten :

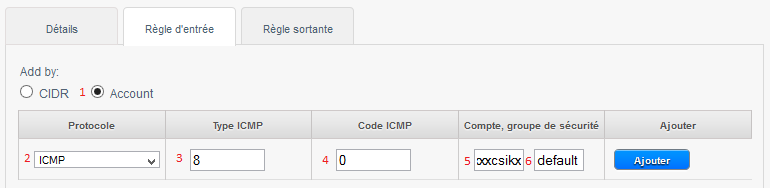

A. ICMP-Anforderungen zulassen (PING) zwischen den Insta :

1- Über « Account ».

2- Wählen Sie das Protokoll erlauben unter TCP/UDP/ICMP.

3- Die Start-Port TCP ermöglichen /UDP oder ICMP-Typ für ICMP.

4- Die End-Port TCP ermöglichen /UDP oder ICMP für ICMP-Typ.

5- Ihr Account-Name CloudStack (Ihr Login ).

6- Der Name der Sicherheitsgruppe, in unserem Fall « default ».

Die obige Regel erlaubt Ihnen Ping zwischen den virtuellen Maschinen zur Sicherheitsgruppe autorisier « default ».

Hin : um nur eingehenden Datenverkehr zu einem eine andere Sicherheitsgruppe anzunehmen, geben Sie die CloudStack Account-Namen und den Namen einer Gruppe, die bereits in diesem Konto definiert

Geben Sie den Namen der aktuellen Sicherheitsgruppe, zum Aktivieren des Datenverkehrs zwischen virtuellen Computern innerhalb der Sicherheitsgruppe, die Sie jetzt bearbeiten.

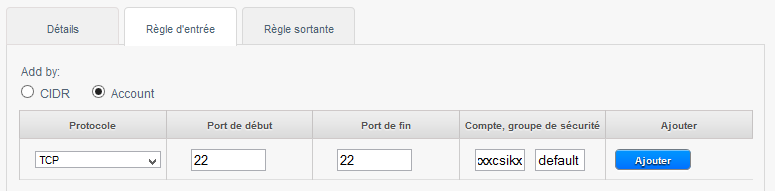

B. SSH Verbindungen zwischen Ihren Instanzen zulas (Öffnen Sie P 22) :

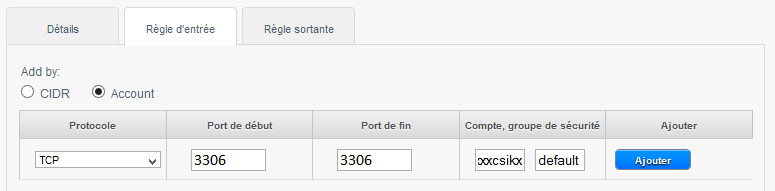

C. MySQL Verbindungen zwischen Ihren Instanzen zulas (Öffnen Sie P 3306) :

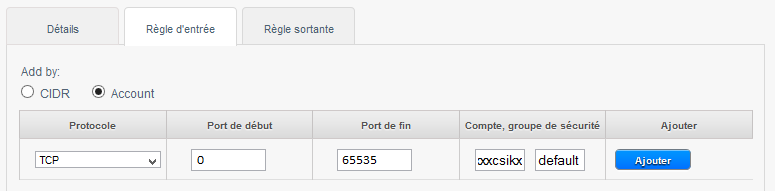

D. alle Verbindungen zwischen den Instanzen erlauben (Alle Ports öffnen ) :

e. so konfigurieren Sie Regeln Firewall der Datenverkehr in einer Sicherheitsgruppe (Direct-Routing).

Melden Sie sich Webinterface Cloud öffentliche, Ik : https://cloudstack.ikoula.com/client/

Klicken Sie auf "Netzwerk" im Menü links vertikal :

Ankunft auf dem Bildschirm unten wählen Sie Ansicht 'Sicherheitsgruppen' :

Klicken Sie auf den Namen der Sicherheitsgruppe, für die Sie hinzufügen oder Entfernen von Regeln m :

Klicken Sie auf "Regel des Eintrags", wenn Sie eine eingehende Regel konfigurieren möchten :

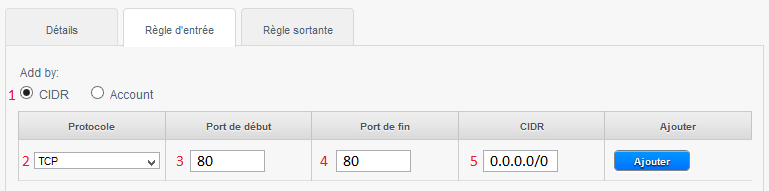

Im folgenden Beispiel erstellen wir eine Regel, die eingehende Verbindungen auf Port erlaubt 80 (HTTP-Daten) unabhängig von der Quel (CIDR 0.0.0.0/0 bedeutet jeder Quelle, d.h. alle CIDR ).

Wenn Sie einen virtuellen Computer als Webserver haben wird das die Regel erstellen, so dass jeder Ihrer Websites zugreifen kann.

1 -Prüfen Sie 'CIDR'.

2 -Wählen Sie das Protokoll erlauben unter and TCP/UDP/ICMP.

3 -Geben Sie bitte den Start-Port um einen Portbereich ermöglichen (Wenn Sie im Start-Port und Port Ende denselben Port angeben Dies öffnet nur damit dieser Port wie im folgenden Beispiel ).

4 -Geben Sie bitte den End-Anschluss um einen Portbereich ermöglichen (Wenn Sie im Start-Port und Port Ende denselben Port angeben Dies öffnet nur damit dieser Port wie im folgenden Beispiel ).

5 -Gibt die CIDR-Quelle zu erlauben, Beispiel 0.0.0.0/0 jedem die, Ihre öffentliche IP-Adresse (aus der Sie eine Verbindung herste) gefolgt /32 nur Ihre IP-Adresse oder die CIDR-Netzwerkadresse ermöglichen (XX.XX.XX.X/XX, mit /xx = /16 für ein Netzwerk mit einer Ma 255.255.0.0 ent 16Bits für das Netzwerk z.B. ).

Weitere Beispiele für eingehende R :

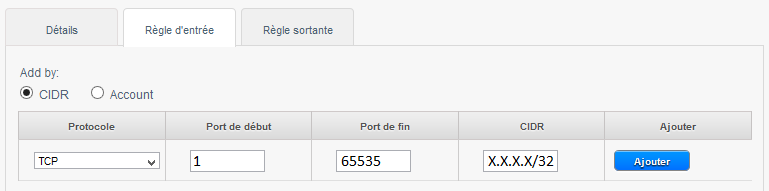

1) Ermöglichen eingehende Verbindungen port TCP 1 à 65535 (alle Ports ) auf alle Instanzen der Sicherheitsgruppe aus einer Quelle auf eine bestimmte öffentliche IP Adresse CIDR (Geben Sie Ihre öffentliche IP-Adresse gefo /32) :

2) SSH-Verbindungen auf Port ermöglichen 22 in allen Instanzen der Sicherheitsgruppe seit der Quelle einer bestimmten Netzwerk-CIDR :

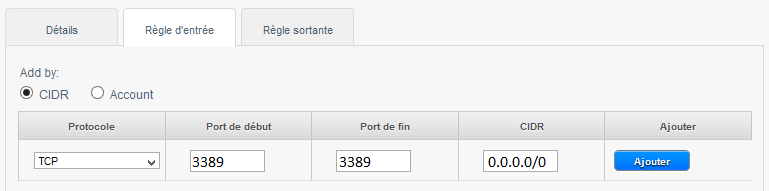

3) RDP-Verbindungen zulassen /unsere Körper aus jeder Quelle Remotedesktop (CIDR 0.0.0.0/0) :

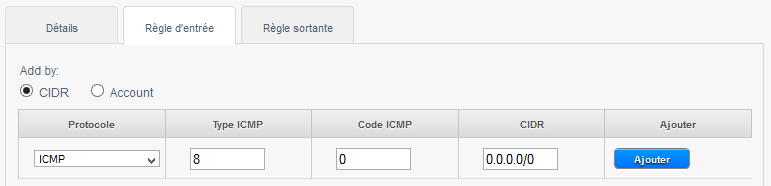

4) Den Ping erlauben (ICMP-Protokoll, Typ 8, Cod 0) unsere Körper aus jeder beliebigen Quelle (CIDR 0.0.0.0/0) :

wie Regeln konfigurieren Firewall ausgehende in einer Sicherheitsgruppe F. (Direct-Routing).

Melden Sie sich Webinterface Cloud öffentliche, Ik : https://cloudstack.ikoula.com/client/

Klicken Sie auf "Netzwerk" im Menü links vertikal :

Ankunft auf dem Bildschirm unten wählen Sie Ansicht 'Sicherheitsgruppen' :

Klicken Sie die Sicherheitsgruppe für die Regeln hinzugefügt oder entfernt werden sollen :

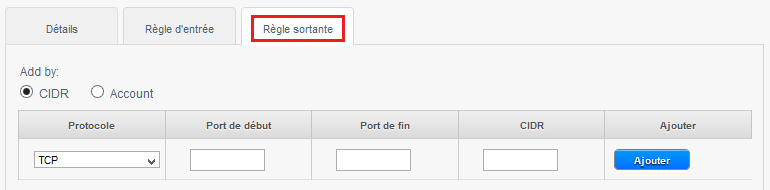

Klicken Sie auf die Registerkarte "Postausgangsserver-Regel", wenn Sie eine ausgehende Regel konfigur :

Standardmäßig Wenn keine ausgehende Regel erstellt wird, ist die Strömung von den virtuellen Computern zur Sicherheitsgruppe zulässig, sowie im Zusammenhang mit dieser Abfluss-Verbindungen.

/!\ Von dem Moment, wo eine Ausfahrt-Regel wird hinzugefügt, jeder Abfluss ist verboten, sofern nicht so explizit zugelassen durch die Regeln hinzugefügt (s).

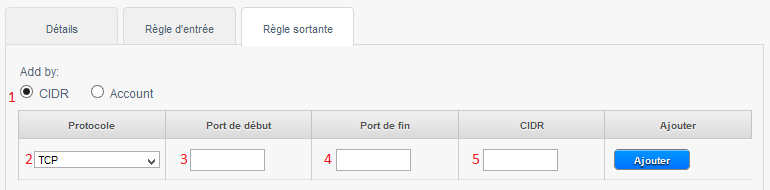

1 -Prüfen Sie 'CIDR'.

2 -Wählen Sie das Protokoll, das Sie unter zulassen möchten TCP/UDP/ICMP.

3 -Geben Sie bitte den Start-Port ermöglichen.

4 -Geben Sie bitte den End-Port ermöglichen.

Hin : um nur einen einzigen Anschluss zu ermöglichen, geben Sie den gleichen Anschluss am Anfang und Ende. |

5 -Geben Sie bitte das CIDR-Ziel, um die Verbindung von Ihrer auf diese IP-Adresse zu ermöglichen.

Beispiele für ausgehende Regeln :

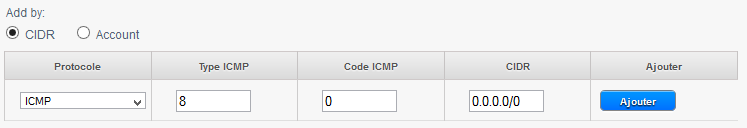

1) Können Sie Ping (ICMP-Protokoll, Typ 8, Cod 0) Seit die Instanzen an jede Destination (CIDR 0.0.0.0/0) :

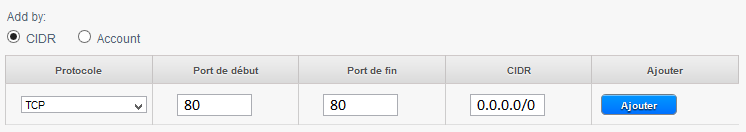

2) Http-Verbindungen zulassen (TCP-Por 80/ Typische Webnavigation ) Seit die Instanzen auf einem beliebigen Webserver (CIDR 0.0.0.0/0) :

Dieser Artikel erschien Sie nü ?

Die automatische Aktualisierung der Kommentare aktivieren.