Zum Schutz vor der Untersuchung der Ports mit portsentry

de:Zum Schutz vor der Untersuchung der Ports mit portsentry

he:כדי להגן מפני הסריקה של יציאות עם portsentry

ro:Pentru a proteja împotriva scanarea de porturi cu portsentry

ru:Для защиты от сканирования портов с portsentry

pl:Do ochrony przed skanowanie portów z portsentry

ja:Portsentry とポートのスキャンから保護するには

ar:للحماية من مسح للمنافذ مع بورتسينتري

zh:为了防止与 portsentry 的端口扫描

nl:Te beschermen tegen het scannen van poorten met portsentry

it:Per proteggere contro la scansione delle porte con portsentry

pt:Para proteger contra a varredura de portas com portsentry

es:Para proteger contra la exploración de puertos con portsentry

en:To protect against the scan of ports with portsentry

fr:Se protéger contre le scan de ports avec portsentry

Dieser Artikel wurde maschinell übersetzt. Sie können den Artikel Quelle hier ansehen.

Ihre Server evtl. unterschiedliche Portscans zu identifizieren, z. B. Dienste, die auf vorhanden sind Ihre Server oder sogar das Betriebssystem installiert (Das ermöglicht beispielsweise Nmap, ). Diese Informationen könnten dann ausgenutzt werden, wenn eine böswillige Person, die Integrität der erreichen Ihre Server.

Zum Schutz gegen diese Praktiken können Sie Portsentry implementieren, die die IP-Adressen der Verbindungen am Ursprung der diese Scans blockiert wird.

Portsentry kann eine Ergänzung zum Scheitern verurteilt sein 2verbieten wollen Sie die Sicherheit verbessern Ihre Server. In der Tat fehl 2verbieten, Blockieren von IP-Adressen der Verbindungen, die erfolglose während Portsentry Authentifizierung, er führt eine Sperrung von IP-Adressen, die darauf abgezielt werden, offene Ports zu identifizieren Ihre Server. Beide Pakete können ergänzt werden und somit zur Erhöhung der Sicherheits Ihrer Server.

Wir beginnen, indem Sie die Installation des Pakets die uns, mit dem folgenden Befehl betrifft :

root@flex:~# apt-get update && apt-get install portsentry

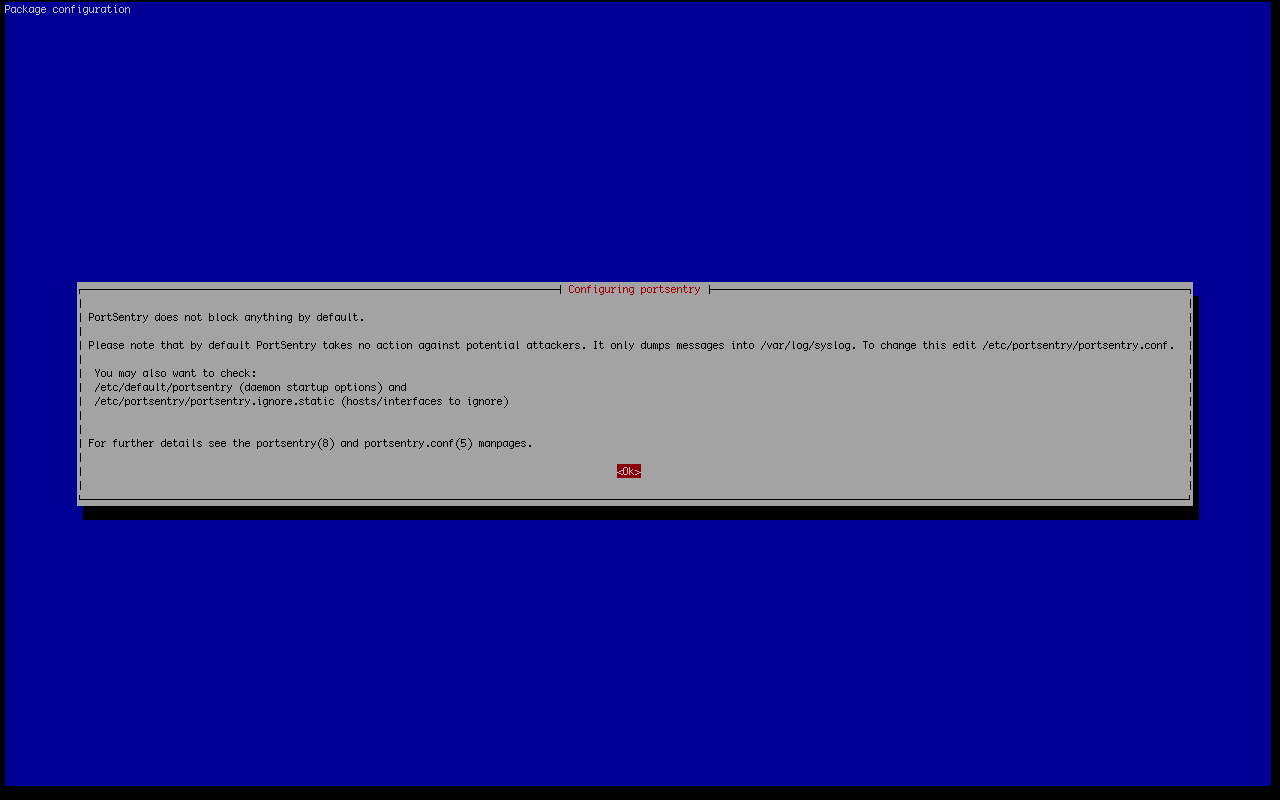

Eine Warnmeldung wird Ihnen sagen, dass Portsentry gelten keine Blockierung, wenn Sie, es sagen zu tun :

Sobald die Installation abgeschlossen ist, werden wir daher mit Portsentry Konfiguration fortfahren.

In einem ersten Schritt beenden wir Dienst :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

Wir setzen dann die Ausnahmen nicht zu verschiedenen IP-Adressen blockieren (zumindest Ihre IP-Adresse sowie die IP-Adressen der Servers der Überwachung usw..).

Für die Strände von IP-Adressen ermöglichen und von unserem Server Überwachung, entnehmen Sie bitte den folgenden Artikel : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_Server

Um diese Ausnahmen zu implementieren, bearbeiten wir die Datei /etc/portsentry/portsentry.ignore.static

Zu Beginn des Dienstes, werden der Inhalt der Datei in die Datei hinzugefügt /etc/portsentry/portsentry.ignore.

Portsentry eine Ausnahme hinzu, fügen Sie einfach eine IP-Adresse pro Zeile. Sie können auch und gerade einen hinzufügen oder ein CIDR.

Nun, da Sie hinzugefügt haben Ihre /Ihre IP-Adressen in der Liste Weiße, wir konfiguriere Portsentry, richtig gesprochen durch Bearbeiten der Konfigurationsdatei das über /etc/portsentry/portsentry.conf.

Wir benutzen Portsentry im erweiterten Modus für die Protokolle TCP und UDP. Hierzu müssen Sie die Datei ändern /etc/default/portsentry um :

TCP_MODE="atcp" UDP_MODE="audp"

Wir möchten auch, dass diese Portsentry eine Blockade ist. Deshalb müssen wir es aktivieren, indem Sie BLOCK_UDP und BLOCK_TCP zu übergeben 1 wie unten beschrieben :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

Wir entscheiden Sie sich für eine Sperrung von böswilligen Personen über Iptables. Wir werden daher auf allen Linien der Konfigurationsdatei, die mit KILL_ROUTE, mit Ausnahme der nächsten beginnen Kommentar :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

Sie können überprüfen, ob dies der Fall, sobald die gespeicherte Datei mit Katze und Grep ist :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

Wir können jetzt starten Dienst Portsentry und es beginnt nun die Portscans blockieren :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

Portsentry protokolliert in der Datei /var/log/syslog und wie Sie unten sehen können, einen Anschluss für die Betreuung des Lernprogramms mit Nmap hergestellt nach, Scan die Adresse wurde blockiert, durch Iptables :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

Wenn Sie einen Block werfen möchten, können Sie überprüfen die IP Adressen über Iptables verboten.

Gibt es die IP, die blockiert wurde nach unserem vorherigen Test :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

Also lasst uns den Eintrag löschen :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

PS : vergessen Sie nicht, die IP-Adressen erlauben unsere Servers der Überwachung in den Ausnahmen von Portsentry vermeiden Fehlalarme und verursachen unnötige Warnungen.

Die automatische Aktualisierung der Kommentare aktivieren.