Bereitstellen von einer Instanz Zone direkt-routing

fr:Deploiement d'une instance en zone direct-routing

Dieser Artikel wurde maschinell übersetzt. Sie können den Artikel Quelle hier ansehen.

fr::nl:Een exemplaar zone direct-routering implementerenfr:nl:Een exemplaar zone direct-routering implementeren fr::it:Distribuzione di un'istanza zona diretta-routingfr:it:Distribuzione di un'istanza zona diretta-routing fr::pt:Implantando uma instância zona direta-roteamentofr:pt:Implantando uma instância zona direta-roteamento fr::es:Implementación de una instancia zona directa-encaminamientofr:es:Implementación de una instancia zona directa-encaminamiento fr::en:Deploying an instance zone direct-routingfr:en:Deploying an instance zone direct-routing

2. Bereitstellung einer Instanz-Zone Direct-Routing

A. Bereitstellung

1) Für die Verbindung zum Web-Interface de r Cloud Ikoula Öffentlichkeit geben Sie die Url https://cloudstack.ikoula.com/client/ dann ausführlich Ihr Login, wie sie in de r Mail bis zur Auslieferung Ihres Kontos zur Verfügung gestellt wurde n.

Nachde m Sie angeschlossen haben um Ihre Management-Schnittstelle werde n Sie de n folgende n Bildschirm Gesicht :

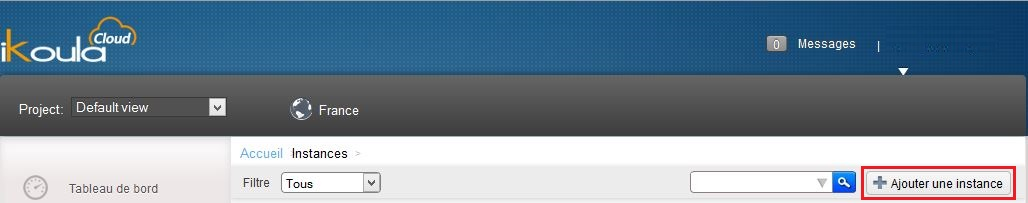

2) Klicken Sie auf "Stellen" im linken Menü vertikal :

3) Klicken Sie auf 'Hinzufügen eine Instanz' :

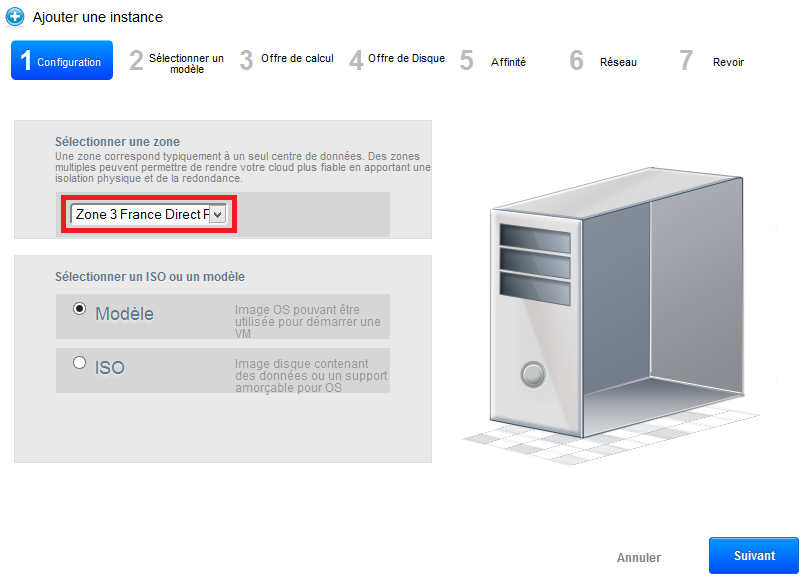

4) Der Bereitstellungs-Assistent öffnet :

Schritt 1 "Konfiguration" :

Wählen Sie die Zone 3 in de r Dropdown-Liste :

Lassen Sie die Auswahl "Mode ll" aktiviert und klicken Sie dann auf 'weiter'.

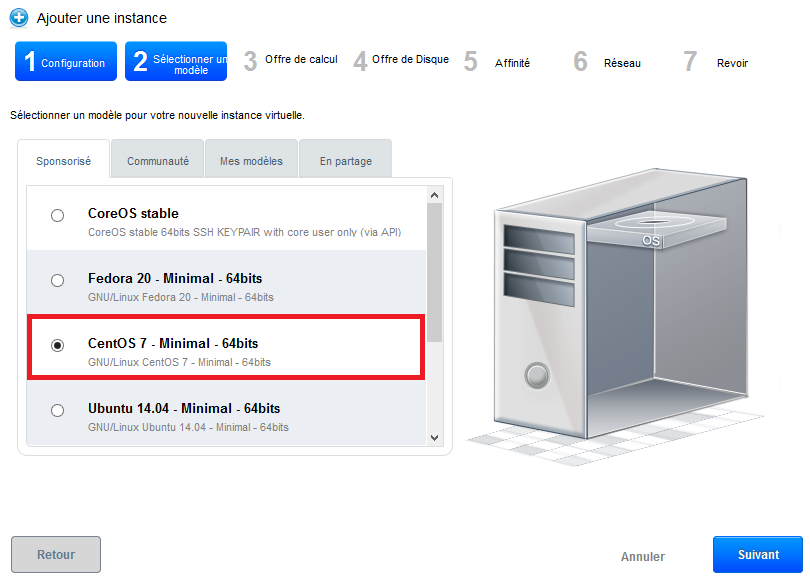

Schritt 2 "Wählen Sie eine Vorlage" : Wählen Sie das Betriebssystem aus de r Dropdown-Liste de r Mode lle soll, auf de r Registerkarte 'Gesponsert vorgeschlagen' :

Klicken Sie auf 'weiter'.

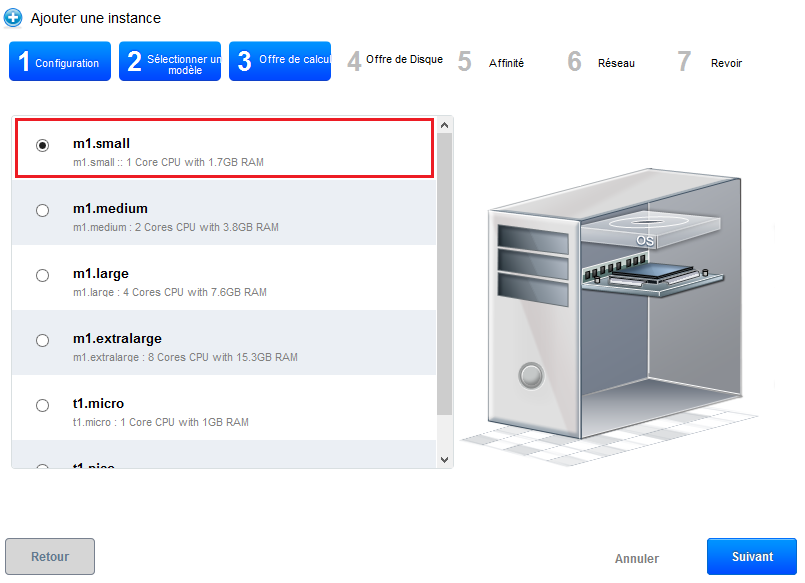

Schritt 3 "Berechnung bietet" :

Das Berechnung-Angebot unter de n vorgeschlagenen Konfigurationen soll auswählen :

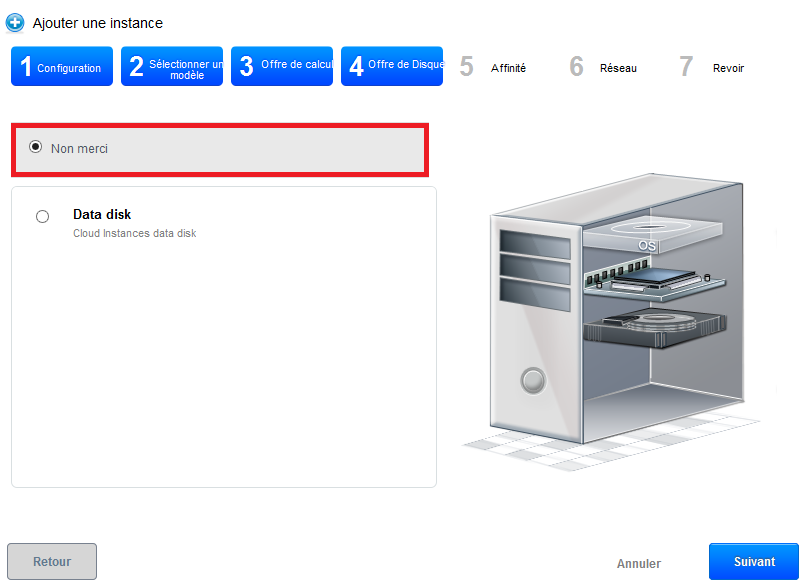

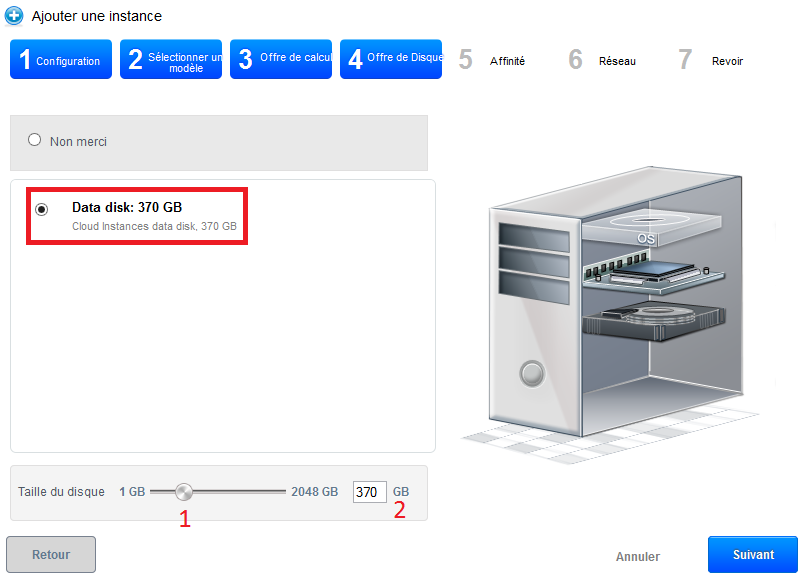

Schritt 4 "Angebote von Daten-CD" :

Urlaub geprüft "Nein Danke", mit einer einzelnen Scheibe von Ihrer Instanz bereitgestellt wird 50GB genannt ROOTDISK lassen Sie mit einem LVM-Verteilung für Sie die Möglichkeit, die Größe Ihrer Partitionen anpassen.

Jedoch, wenn Sie eine Daten-CD hinzufügen möchten (DATADISK) Zusätzlich zu Ihrem ROOTDISK de 50Gehen, check « Data disk » Ziehen Sie dann den Cursor, um die Größe zu bekommen, Sie wollen (1) oder geben Sie die Größe direkt (2). A DATADISK beschränkt sich auf 2An.

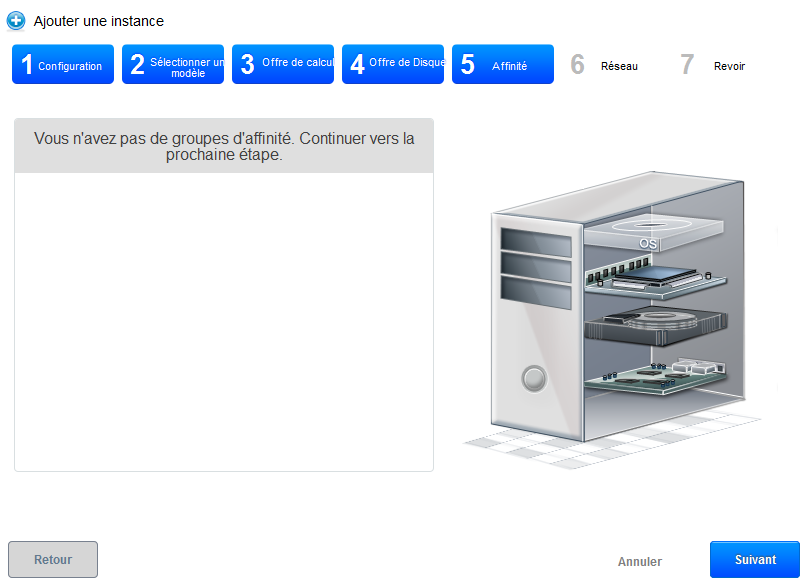

Schritt 5 "Affinität" :

S’agissant du déploiement de notre première instance, nous n’avons pas de groupe d’affinité, vous pouvez donc cliquez sur « Suivant » :

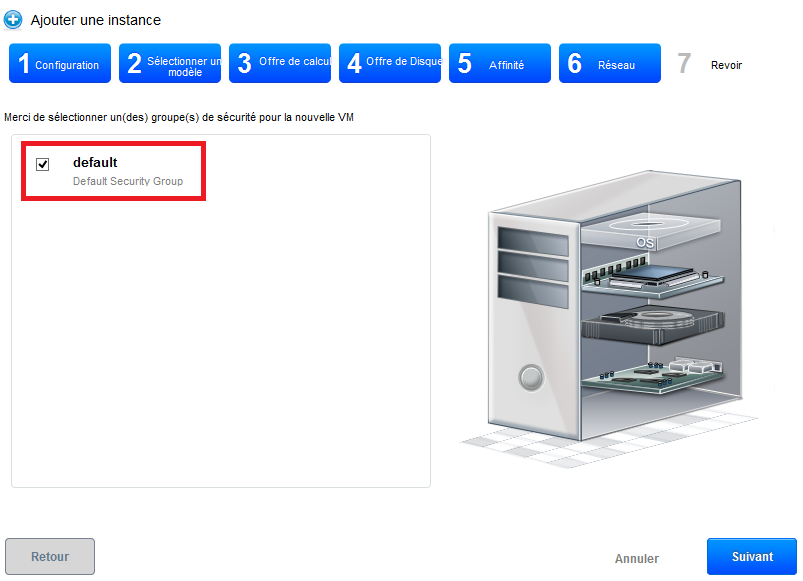

Schritt 6 'Network' : S’agissant de notre premier déploiement, cochez le groupe de sécurité « default » Klicken Sie auf 'Weiter' :

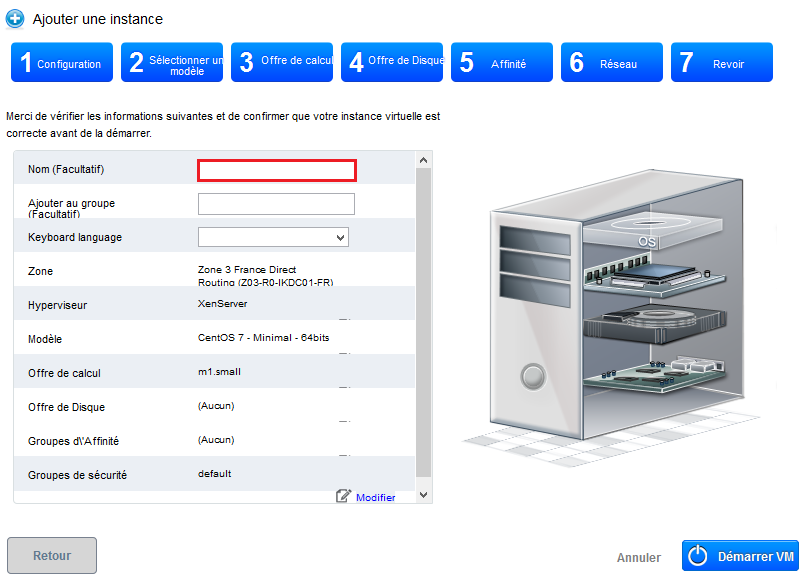

Schritt 7 "Überarbeiten" :

À cette de rnière étape, donnez un nom à votre instance tel qu’il apparaîtra ensuite dans votre interface Cloud öffentliche (Obwohl optional, es wird dringend empfohlen ). Überprüfen Sie dann, dass alle Informationen gut (Offre de calcul, Groupes de sécurité, etc…) :

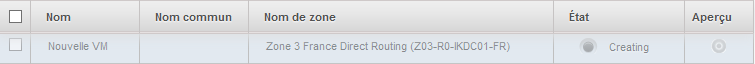

Votre instance apparaît dans la liste de s instances en état « Creating »

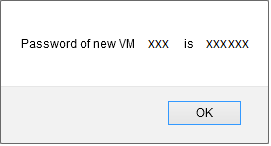

Quelques seconde s plus tard une fenêtre pop-up s’ouvre pour vous indiquer le mot de passe généré pour votre nouvelle instance, vous de vez noter/copier celui-ci car il s’agit du mot de passe système de votre instance qui vous servira donc à vous connecter à celle-ci.

Une seconde fenêtre pop-up vous indique que la tâche d’ajout de votre instance est terminée :

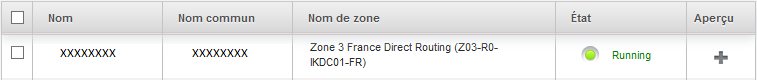

Ihre neue Instanz erscheint jetzt im Zustand « running », kann nun verwendet werden :

b. Introduction aux groupes de sécurité.

Les groupes de sécurité fournissent un moyen d'isoler le trafic de s instances. A groupe de sécurité est un groupe qui filtre le trafic entrant et sortant selon un ensemble de règles, dites « Règles d’entrée » et "Ausgehende Regeln.

Ces règles de trafic réseau filtrent selon l'adresse IP ou le réseau qui essaye de communiquer avec la ou les instance(s).

Chaque compte CloudStack est livré avec un groupe de sécurité par défaut qui interdit tout le trafic entrant et permet tout le trafic sortant tant qu’aucune règle d’entrée ni règle sortante n’est créée.

Tout utilisateur peut mettre en place un certain nombre de groupes de sécurité supplémentaires. Quand une nouvelle machine virtuelle est lancée, elle est affectée au groupe de sécurité par défaut sauf si un autre groupe de sécurité défini par l'utilisateur est spécifié.

Une machine virtuelle peut être membre d'un certain nombre de groupes de sécurité. A e fois une instance affectée à un groupe de sécurité, celle-ci reste dans ce groupe pour l'ensemble de sa durée de vie, vous ne pouvez pas déplacer une instance existante d'un groupe de sécurité à un autre.

Vous pouvez modifier un groupe de sécurité en supprimant ou en ajoutant un certain nombre de règles d’entrée et de sortie. Lorsque vous le faites, les nouvelles règles s'appliquent à toutes les instances dans le groupe, qu’elles soient en cours d'exécution ou arrêtées.

Si aucune règle d’entrée n’est créée, alors aucun trafic entrant ne sera autorisé, exception faite de s réponses à tout le trafic qui a été autorisé en sortie.

c. eine SSH-Verbindung zu Ihrem Computer zulassen virtuelle dans un groupe de sécurité (Direct-Routing).

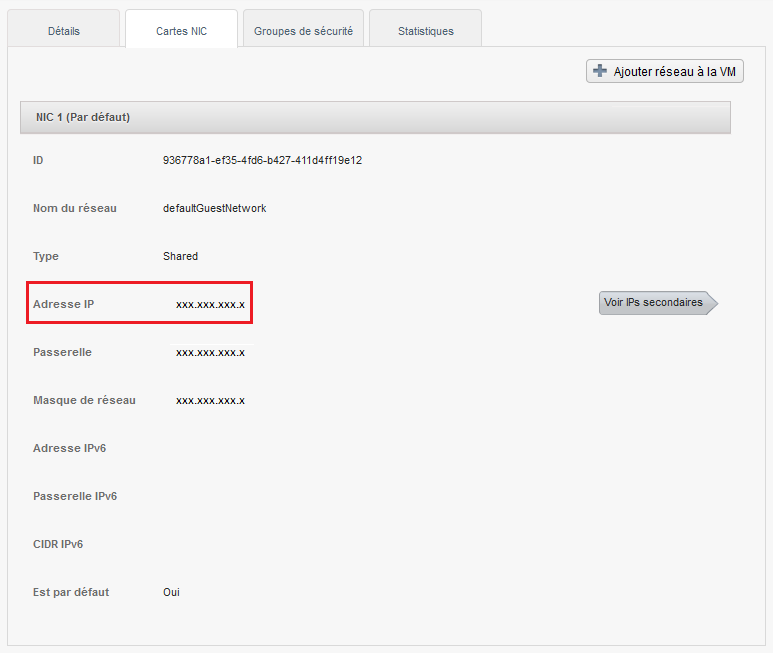

1) Vous de vez en premier lieu récupérer l'adresse ip de votre vm

Cliquez sur le nom de votre instance puis allez dans l’onglet « Cartes NIC » et notez/copiez l’adresse IP de votre instance (XX x.XX x.XX x.XX x ).

2) Création de la règle dans le groupe de sécurité pour autoriser les connexions SSH :

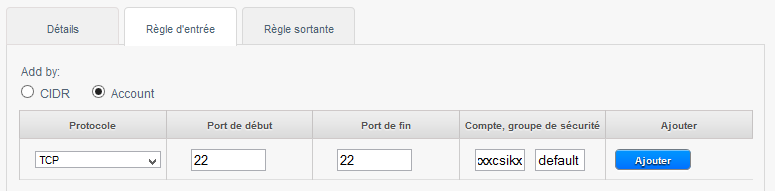

Damit Sie mit Ihrer Instanz per SSH verbinden können, müssen Sie eine Regel der Eintrag ermöglicht die Verbindung zu erstellen. Im Endeffekt standardmäßig alle Verbindungen werden gefiltert, Eingabe (de l’extérieur vers votre instance) und Output (de votre instance vers l’extérieur). Um eine Verbindung über SSH musst du das im Eintrag öffnen.

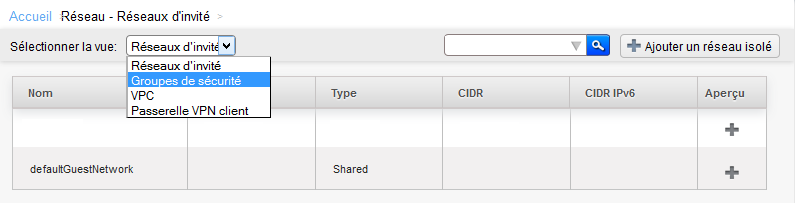

Cliquez sur 'Network' dans le menu gauche vertical :

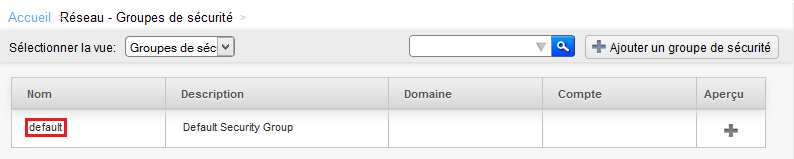

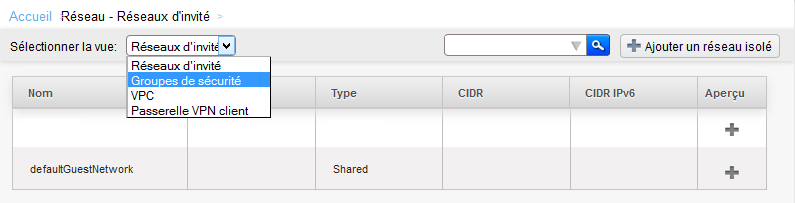

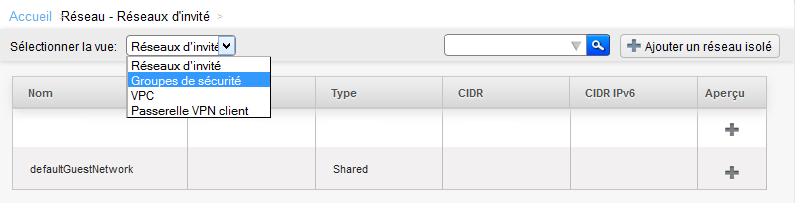

En arrivant sur l’écran ci-de ssous sélectionnez la vue « Groupes de sécurité » :

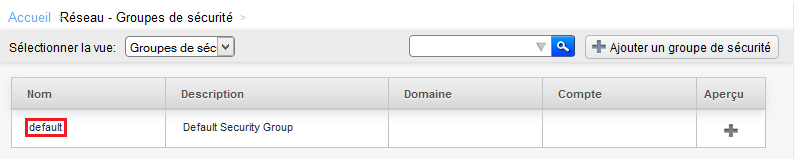

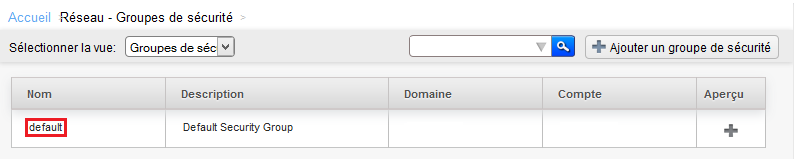

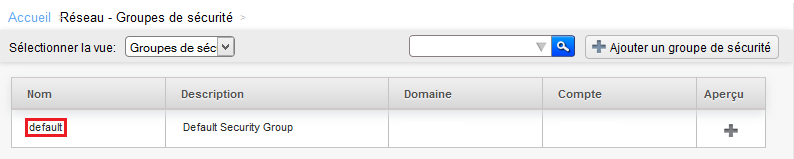

Klicken Sie dann auf « default » c’est le groupe de sécurité créé par défaut dans lequel vous avez déployé votre instance :

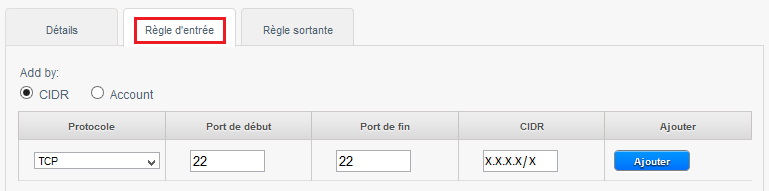

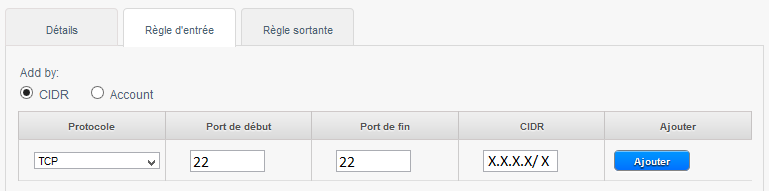

Um die Regel zu erstellen, klicken Sie auf die Registerkarte "Rule of Eintrag" aufgegebenen, CIDR zu verlassen, wählen Sie das TCP-Protokoll, geben Sie 22 comme port de début et port de fin, et indiquez l’adresse IP ou réseau de puis laquelle vous souhaitez vous connecter au format CIDR dans le champ CIDR puis cliquez sur « Ajouter » :

Sie können jetzt mit Ihrer Instanz über SSH verbinden.

d. Créer de s règles pour autoriser les connexions entre machines virtuelles dans un groupe de sécurité (Direct-Routing), Beispiele

Melden Sie sich Webinterface Cloud öffentliche d’Ikoula : https://cloudstack.ikoula.com/client/

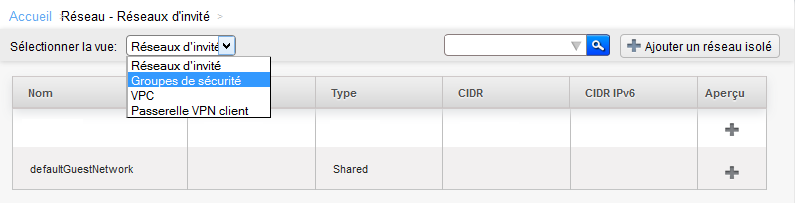

Cliquez sur 'Network' dans le menu vertical gauche :

En arrivant sur l’écran ci-de ssous sélectionnez la vue « Groupes de sécurité » :

Cliquez sur le nom du groupe de sécurité pour lequel vous souhaitez ajouter ou supprimer de s règles :

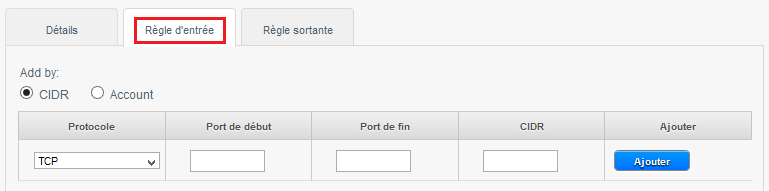

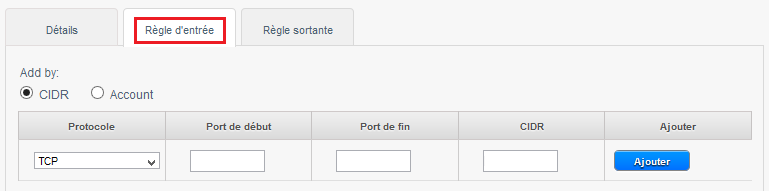

Cliquez sur l’onglet « Règle d’entrée » si vous souhaitez configurer une règle de trafic entrant :

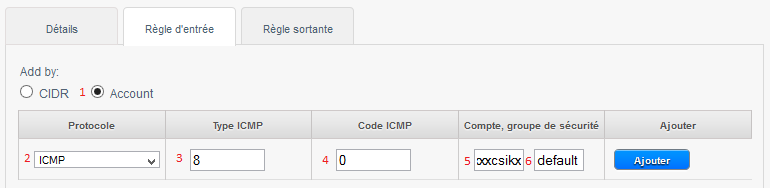

A. ICMP-Anforderungen zulassen (PING ) zwischen den Instanzen :

1- Überprüfen Sie « Account ».

2- Wählen Sie das Protokoll erlauben unter anderem TCP/UDP/ICMP.

3- Le port de début à autoriser pour TCP/UDP oder ICMP-Typ für ICMP.

4- Le port de fin à autoriser pour TCP/UDP oder ICMP für ICMP-Typ.

5- Le nom de votre compte CloudStack (Ihr Login ).

6- Le nom de votre groupe de sécurité, dans notre cas « default ».

La règle ci-de ssus permet d’autoriser le ping entre les machines virtuelles du groupe de sécurité « default ».

Hinweis : pour accepter uniquement le trafic entrant d'un autre groupe de sécurité, entrez le nom du compte CloudStack et le nom d'un groupe de sécurité qui a déjà été défini dans ce compte.

Pour permettre le trafic entre les machines virtuelles au sein du groupe de sécurité que vous éditez maintenant, entrez le nom du groupe de sécurité actuel.

B. Autoriser les connexions SSH zwischen den Instanzen (Öffnen Sie Port 22) :

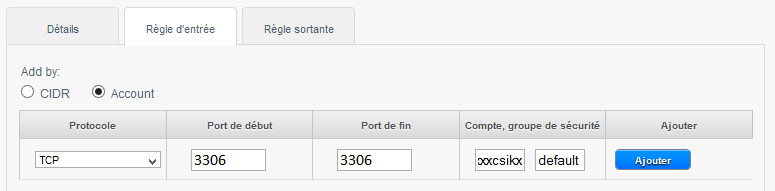

C. Autoriser les connexions MySQL zwischen den Instanzen (Öffnen Sie Port 3306) :

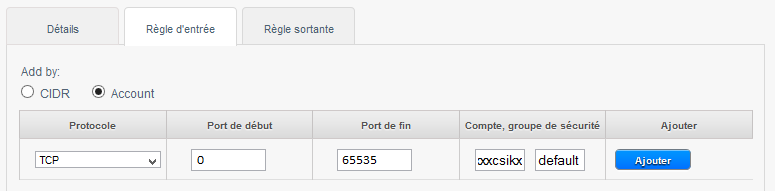

D. Autoriser toutes les connexions zwischen den Instanzen (Alle Ports öffnen ) :

e. Comment configurer de s règles Firewall de trafic entrant dans un groupe de sécurité (Direct-Routing).

Melden Sie sich Webinterface Cloud öffentliche d’Ikoula : https://cloudstack.ikoula.com/client/

Cliquez sur 'Network' dans le menu vertical gauche :

En arrivant sur l’écran ci-de ssous sélectionnez la vue « Groupes de sécurité » :

Cliquez sur le nom du groupe de sécurité pour lequel vous souhaitez ajouter ou supprimer de s règles :

Cliquez sur l’onglet « Règle d’entrée » si vous souhaitez configurer une règle de trafic entrant :

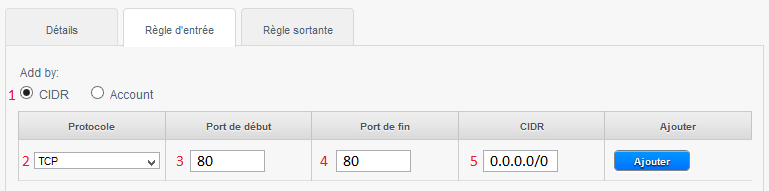

Dans l’exemple ci-de ssous nous allons créer une règle qui autorise les connexions entrantes sur le port 80 (HTTP-Datenverkehr ) unabhängig von der Quelle (CIDR 0.0.0.0/0 bedeutet jeder Quelle, d.h. alle CIDR ).

Si vous avez une machine virtuelle faisant office de serveur web ce sera donc la règle à créer pour que tout le monde puisse accéde r à vos sites.

1 – Überprüfen Sie « CIDR ».

2 – Wählen Sie das Protokoll erlauben unter anderem TCP/UDP/ICMP.

3 – Indiquez le port de début à autoriser dans le cadre d’une plage de ports (si vous indiquez le même port en port de début et port de fin cela n’ouvrira donc que ce port comme dans l’exemple ci-de ssous).

4 – Indiquez le port de fin à autoriser dans le cadre d’une plage de ports (si vous indiquez le même port en port de début et port de fin cela n’ouvrira donc que ce port comme dans l’exemple ci-de ssous).

5 – On indique CIDR source à autoriser, exemple 0.0.0.0/0 pour autoriser tout le monde , votre adresse IP publique (de puis laquelle vous vous connectez) gefolgt von /32 nur Ihre IP-Adresse oder die CIDR -Netzwerkadresse ermöglichen (XX.XX.XX.XX /XX, mit /XX = /16 für ein Netzwerk mit einer Maske 255.255.0.0 entweder 16Bits für das Netzwerk z.B. ).

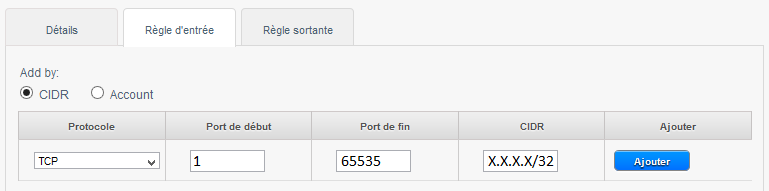

Autres exemples de règles entrantes :

1) Ermöglichen eingehende Verbindungen port TCP 1 à 65535 (alle Ports ) sur toutes les instances du groupe de sécurité de puis un CIDR source d’une adresse IP publique précise (Geben Sie Ihre öffentliche IP-Adresse gefolgt von /32) :

2) SSH-Verbindungen auf Port ermöglichen 22 sur toutes les instances du groupe de sécurité de puis CIDR source d’un réseau précis :

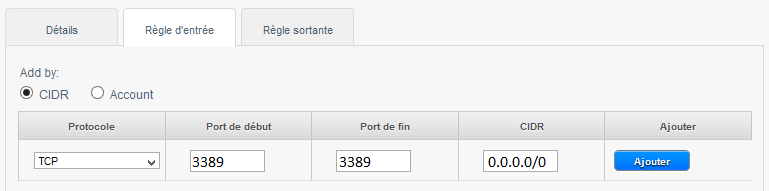

3) RDP-Verbindungen zulassen /bureau à distance à nos instances de puis n’importe quelle source (CIDR 0.0.0.0/0) :

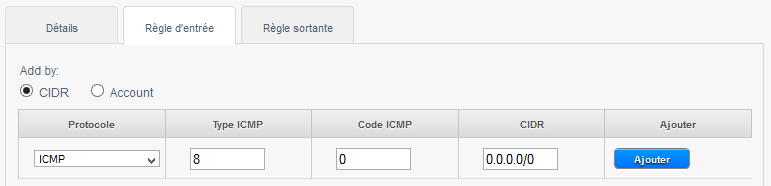

4) Den Ping erlauben (ICMP-Protokoll, Typ 8, Code 0) de nos instances de puis n’importe quelle source (CIDR 0.0.0.0/0) :

f. Comment configurer de s règles Firewall de trafic sortant dans un groupe de sécurité (Direkte Weiterleitung ).

Melden Sie sich Webinterface Cloud öffentliche d’Ikoula : https://cloudstack.ikoula.com/client/

Cliquez sur 'Network' dans le menu vertical gauche :

En arrivant sur l’écran ci-de ssous sélectionnez la vue « Groupes de sécurité » :

Cliquez sur le groupe de sécurité pour lequel vous souhaitez ajouter ou supprimer de s règles :

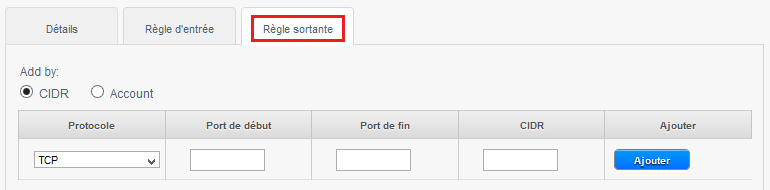

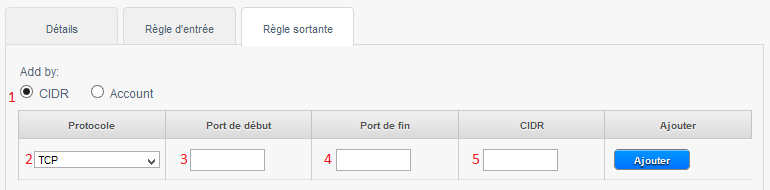

Cliquez sur l’onglet « Règle sortante » si vous souhaitez configurer une règle de trafic sortant :

Par défaut quand aucune règle sortante n’est créée, tout le flux sortant de s machines virtuelles du groupe de sécurité est autorisé ainsi que les connexions relatives à ce flux sortant.

/!\ À partir du moment où une règle de sortie est ajoutée, tout le flux sortant est interdit hormis celui explicitement autorisé par la ou les règles ajoutée(s).

1 – Überprüfen Sie « CIDR ».

2 -Wählen Sie das Protokoll, das Sie unter zulassen möchten TCP/UDP/ICMP.

3 – Indiquez le port de début à autoriser.

4 – Indiquez le port de fin à autoriser.

Hinweis : um nur einen einzigen Anschluss zu ermöglichen, geben Sie den gleichen Anschluss am Anfang und Ende. |

5 – Indiquez CIDR de de stination pour autoriser la connexion de puis votre instance vers cette IP.

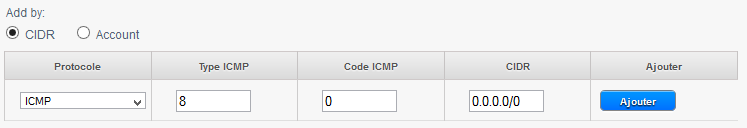

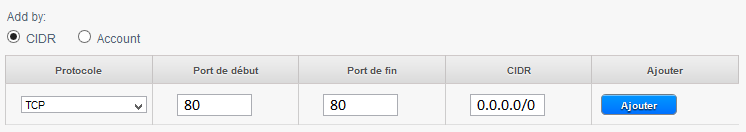

Quelques exemples de règles sortantes :

1) Können Sie Ping (ICMP-Protokoll, Typ 8, Code 0) de puis les instances vers n’importe quelle de stination (CIDR 0.0.0.0/0) :

2) Http-Verbindungen zulassen (TCP-Port 80/ Typische Webnavigation ) de puis les instances vers n’importe quel serveur web (CIDR 0.0.0.0/0) :

Dieser Artikel erschien Sie nützlich ?

Die automatische Aktualisierung der Kommentare aktivieren.